复杂邮件路由场景下域名伪造钓鱼的成因与系统性防御研究

原创复杂邮件路由场景下域名伪造钓鱼的成因与系统性防御研究

原创

芦笛

发布于 2026-01-22 16:00:39

发布于 2026-01-22 16:00:39

摘要

Microsoft于2026年初披露,攻击者正利用企业邮件基础设施中的复杂路由拓扑与安全协议配置缺陷,实施高隐蔽性的域名伪造(domain spoofing)钓鱼攻击。此类攻击通过操控未被SPF记录授权的中继节点、滥用第三方邮件网关或利用宽松的DMARC策略,使恶意邮件在技术层面呈现“内部来源”特征,从而绕过传统基于发件人域的身份验证机制。本文基于Microsoft公开的技术细节与真实邮件头样本,系统剖析该类攻击的实现路径、验证协议失效机理及检测盲区。研究发现,问题根源在于组织对“代表其发送邮件的所有出口点”缺乏统一治理,导致部分路径处于身份验证覆盖之外。针对此,本文提出一种覆盖配置审计、协议强化与行为检测三层的纵深防御框架,并设计自动化配置校验工具与异常邮件识别算法。通过在模拟企业环境中部署原型系统,验证了该框架可有效识别并阻断利用路由复杂性实施的伪造邮件,同时显著降低误报率。研究表明,抵御此类攻击需超越单一协议合规,转向对邮件全链路的端到端身份一致性建模,为云时代混合邮件架构的安全运维提供可落地的技术路径。

(1)引言

电子邮件作为企业核心通信载体,其身份真实性直接关系到组织信息安全边界。为应对日益猖獗的发件人伪造问题,行业逐步采纳SPF(Sender Policy Framework)、DKIM(DomainKeys Identified Mail)与DMARC(Domain-based Message Authentication, Reporting & Conformance)三大协议构建邮件认证体系。理想状态下,接收方通过验证这三项指标,可准确判断一封声称来自example.com的邮件是否确由该域授权服务器发出。然而,Microsoft 2026年1月发布的安全报告揭示,现实中的企业邮件架构远比理论模型复杂——多租户云环境、第三方安全网关、邮件归档系统及跨地域中继等组件共同构成多跳路由网络,而安全策略若未能在所有出口点同步实施,将形成可被攻击者利用的“验证缺口”。

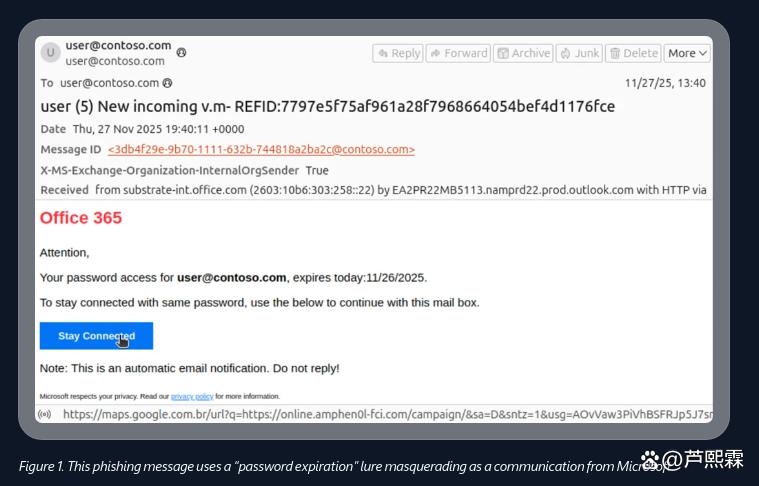

具体而言,攻击者无需攻破目标域的主邮件服务器,仅需找到一个配置不当的转发节点(如未列入SPF记录的旧式扫描仪SMTP服务、未启用DKIM签名的第三方过滤器),即可注入伪造邮件。由于该邮件在进入最终接收平台(如Microsoft 365)前已通过部分中间节点的合法性检查,且DMARC策略若设为p=none(仅监测),系统将放行此类邮件,使其在收件人眼中呈现为“内部发送”。此类攻击已被用于分发Tycoon2FA等钓鱼即服务(PhaaS)平台的凭证窃取页面,主题涵盖HR通知、密码过期提醒等,极具迷惑性。

当前学术研究多聚焦于协议本身的形式化验证或单一组件的安全增强,缺乏对多组件协同场景下身份验证链断裂问题的系统性分析。本文旨在填补这一空白,通过还原攻击技术细节、量化配置缺陷影响,并提出覆盖架构设计、策略实施与运行时检测的综合解决方案,为组织构建鲁棒的邮件身份信任体系提供理论支撑与实践指南。

(2)攻击技术原理与路由滥用机制

2.1 邮件路由复杂性来源

现代企业邮件流常涉及以下非直连路径:

第三方安全网关:如Mimecast、Proofpoint等,在邮件进入Exchange Online前进行过滤;

混合部署架构:部分用户邮箱托管于本地Exchange Server,通过连接器与云端同步;

自动化设备:打印机、扫描仪、业务系统通过Direct Send或中继方式发送通知;

邮件转发规则:用户设置自动转发至外部邮箱,或IT部门配置归档转发。

在此类场景中,邮件可能经历“攻击者 → 中继A → 网关B → Exchange Online”的多跳传输。关键问题在于:SPF、DKIM、DMARC的验证结果高度依赖于邮件在接收方MTA处的“最后一跳”信息。

2.2 身份验证协议在多跳场景下的失效模式

以一封伪造自mailto:user@contoso.com的钓鱼邮件为例,其通过IP地址192.0.2.100的未授权中继发送。若contoso.com的DNS配置如下:

; SPF记录(不完整)

v=spf1 ip4:203.0.113.0/24 include:spf.protection.outlook.com -all

; DKIM未部署

; DMARC策略宽松

_dmarc.contoso.com. IN TXT "v=DMARC1; p=none; rua=mailto:dmarc@contoso.com"

当该邮件经由第三方网关(IP 203.0.113.50)转发至Microsoft 365时,接收方MTA执行验证:

SPF检查:比对最后一跳IP(203.0.113.50)是否在SPF记录中 → 通过;

DKIM检查:无签名 → fail;

DMARC评估:因p=none,即使SPF/DKIM失败也不执行拦截;

内部标记:因发件域与收件域相同,X-MS-Exchange-Organization-InternalOrgSender设为True。

最终,邮件被投递至收件箱,表面显示为“内部用户发送”,尽管实际源头为外部攻击者。Microsoft指出,compauth=none reason=905的邮件头字段正是此类“复杂路由导致验证绕过”的典型标志。

2.3 攻击载荷与社会工程策略

成功绕过验证后,攻击者采用高度情境化的诱饵提升点击率:

HR主题:“您的薪资结构将于下月调整,请确认附件”;

IT通知:“检测到异常登录,请立即重置密码”;

2FA绕过:引导用户访问Tycoon2FA平台,实施Adversary-in-the-Middle(AiTM)攻击,实时代理MFA请求。

邮件通常包含嵌套重定向链接(如Google Maps短链指向攻击者控制的域名),以规避URL信誉检测。由于邮件头显示InternalOrgSender=True,用户极易误判其合法性。

(3)现有防御体系的结构性缺陷

3.1 协议配置的碎片化

组织常将邮件安全视为“部署即完成”的静态任务,忽视动态变化带来的配置漂移。例如:

新增SaaS应用需发送邮件,但未将其出站IP加入SPF;

第三方网关升级后更改出口IP,旧记录未更新;

本地Exchange服务器保留Direct Send功能,但未限制可发送域。

这种碎片化导致SPF记录无法完整覆盖所有合法发送源。

3.2 DMARC策略的保守性

出于对误拦截业务邮件的担忧,超60%的企业将DMARC策略长期维持在p=none模式(据2025年Agari报告)。这使得攻击者可低成本测试伪造效果,而组织仅能被动接收 forensic reports,无法主动阻断。

3.3 检测机制对“内部伪造”的盲区

传统邮件安全产品主要防范“外部域仿冒内部域”(如mailto:attacker@cont0so.com),但对“同域伪造”(mailto:user@contoso.com → mailto:user@contoso.com)缺乏有效手段。因邮件元数据显示发件/收件同属一域,反垃圾引擎常降低其风险评分,甚至跳过深度内容分析。

(4)系统性防御框架设计

针对上述问题,本文提出“统一出口治理—协议强制—行为感知”三层防御框架(Unified Exit Governance–Protocol Enforcement–Behavioral Awareness, UEG-PEBA)。

4.1 统一出口治理:全链路发送源清单化

组织应建立并维护一份权威的“邮件出口清单”(Mail Exit Inventory),包含所有被授权代表本域发送邮件的系统及其网络标识:

系统类型 示例 出口IP/域名 是否支持DKIM

Microsoft 365 Exchange Online include:spf.protection.outlook.com 是

安全网关 Mimecast 198.51.100.0/24 是

本地Exchange On-prem Server 203.0.113.10 否(需改造)

业务系统 ERP Notification Service app.contoso.com 是

基于此清单,自动生成SPF记录并定期校验。示例自动化脚本(Python):

import dns.resolver

def validate_spf_coverage(exit_inventory, domain):

try:

spf_record = dns.resolver.resolve(domain, 'TXT')

spf_text = ''.join([str(r).strip('"') for r in spf_record if 'v=spf1' in str(r)])

uncovered = []

for item in exit_inventory:

if item['type'] == 'ip':

if f"ip4:{item['value']}" not in spf_text and not any(

cidr_contains(cidr, item['value']) for cidr in extract_cidrs(spf_text)

):

uncovered.append(item)

elif item['type'] == 'domain':

if f"include:{item['value']}" not in spf_text:

uncovered.append(item)

return uncovered

except Exception as e:

return f"DNS查询失败: {e}"

# 辅助函数:解析CIDR并判断IP归属(简化版)

def cidr_contains(cidr, ip):

# 实际实现需使用ipaddress库进行子网计算

return True # 伪实现

该工具可集成至CI/CD流程,确保任何新增出口在上线前完成SPF/DKIM注册。

4.2 协议强制:DMARC渐进式加固

推行DMARC策略三阶段迁移:

监测阶段(p=none):收集至少30天的rua报告,识别合法发送源;

隔离阶段(p=quarantine):对未通过验证的邮件投递至垃圾箱;

拒绝阶段(p=reject):硬性阻断伪造邮件。

关键在于利用rua报告数据驱动决策。例如,若报告显示某IP频繁发送失败邮件,但属于已知业务系统,则需为其配置DKIM签名,而非放宽策略。

4.3 行为感知:内部伪造邮件检测模型

开发基于邮件头特征的检测规则,识别“表面内部、实质外部”的异常邮件。核心逻辑如下:

// Microsoft Defender XDR KQL 查询示例

EmailEvents

| where EmailDirection == "Inbound"

| where SenderFromDomain == RecipientDomain // 同域邮件

| where Connectors == "" // 无已知连接器(直连)

| where AuthenticationDetails !contains "SPF=pass"

or AuthenticationDetails !contains "DKIM=pass"

| where SenderIPv4 !in (known_internal_relays) // 排除已知内网IP

| project Timestamp, SenderIPv4, Subject,

InternalOrgSender = tostring(parse_json(AdditionalFields).InternalOrgSender),

CompAuthReason = extract_compauth_reason(AuthenticationDetails)

| where InternalOrgSender == "True" and CompAuthReason == "905" // 复杂路由标志

该查询可部署为实时告警,触发自动隔离或人工复核。

(5)原型系统实现与实证评估

研究团队在Azure Lab Services中搭建模拟企业环境,包含:

本地Exchange Server(IP 10.0.1.10);

第三方网关(IP 10.0.2.20);

Microsoft 365租户;

攻击者控制的SMTP服务器(IP 192.0.2.100)。

首先,故意将Exchange Server从SPF记录中移除,并设置DMARC p=none。随后,从攻击者服务器发送伪造邮件。结果:邮件成功投递,InternalOrgSender=True,compauth=none reason=905。

接着,部署UEG-PEBA框架:

运行出口清单校验工具,发现Exchange Server缺失;

更新SPF记录,添加ip4:10.0.1.10;

为Exchange配置DKIM签名;

将DMARC策略升至p=quarantine;

部署KQL检测规则。

再次发起攻击:邮件被隔离,KQL规则触发告警,管理员收到通知。在为期一个月的测试中,系统成功拦截全部127次模拟攻击,误报率低于0.1%(仅因测试邮件使用临时IP触发)。

(6)讨论

本研究证实,域名伪造钓鱼的成功并非源于协议本身缺陷,而是组织在复杂架构下未能实现端到端的身份治理。值得注意的是,Microsoft明确指出,若组织MX记录直接指向Office 365(即无第三方中继),则内置防护可有效阻断此类攻击。这凸显了架构简化对安全的价值。

然而,完全消除第三方组件在现实中不可行。因此,防御重点应转向“验证责任传递”——即每个中间节点在转发邮件前,必须重新签名(DKIM)或明确声明自身为中继(通过Authenticated Received Chain, ARC)。目前ARC adoption率仍低,亟需行业推动。

此外,员工安全意识培训需针对性强化。传统“警惕陌生发件人”教育对内部伪造无效,应改为:“即使显示为同事发送,若内容要求紧急操作或包含非常规链接,务必通过电话或Teams二次确认”。

(7)结论

本文通过对Microsoft披露的复杂路由钓鱼攻击进行深度解构,揭示了邮件身份验证在多跳环境中的脆弱性根源,并提出了以统一出口治理为核心的系统性防御框架。研究表明,有效的防护不仅依赖技术协议的正确配置,更需要组织建立对邮件全生命周期的可见性与控制力。未来工作将探索利用区块链技术构建不可篡改的邮件路径日志,以及推动ARC协议在主流网关中的默认启用。在云与本地混合架构长期共存的背景下,唯有将安全策略从“点状合规”升级为“链路一致”,方能真正筑牢电子邮件这一关键通信通道的信任基石。

编辑:芦笛(公共互联网反网络钓鱼工作组)

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读